Az előző cikkünkben a CRITERION Biztonságtechnikai Zrt. által feljesztett rendszer hardveres újdonságai kerültek bemutatásra, így most a szoftveres oldal problémáiról és megoldásairól lesz szó.

Adatbiztonság

Sokszor halljuk/olvassuk az “adat az új olaj” kifejezést. Az épületfelügyeleti és biztonságtechnikai rendszerek működésének szempontjából rendkívül fontosak és nagy értékűek a kapcsolódó adatok. Napjainkban szinte minden rendszer valamilyen szinten kapcsolódik a világhálóhoz, kommunikál, ezáltal nyújtva lehetőséget a rendszer információinak eltulajdonítására különböző bűnözői csoportoknak. Hiába a hálózati infrastruktúra megfelelő védelme, ha egy a rendszeren belüli lehallgatás által szerzett adatok nem kellően titkosítottak, könnyedén feltörhetőek.

Rendszerünk fejlesztése és gyártása során nagy figyelmet fordítottunk a kiberbiztonságra. A rendszerelemek és a külvilág közötti kommunikációt úgy alakítottuk ki, hogy jövőtálló titkosítással is ellátottak legyenek a küldött és fogadott adatok, ezzel biztosítva a rendszer sérthetetlenségét és adataink hosszútávú biztonságát.

Titkosítás

A manapság alkalmazott titkosító algoritmusok olyan matematikai alapokra épülnek, amelyek meghatározzák azok alapvető felhasználhatóságukat. Ezen kriptográfiai algoritmusok jövőtállósága több szempont együttes vizsgálatával határozható meg.

A hagyományos aszimmetrikus és szimmetrikus titkosító eljárások (pl.: DES, Triple-DES, AES, SHA, RSA, stb) között is megtalálhatóak jövőálló eljárások, ugyanúgy, mint a post kvantum, vagyis a rohamosan fejlődő kvantumszámítógépeknek is ellenálló kriptográfia (angol rövödítésből: PQC). Több évtizede használatban lévő, jelenleg biztonságos és még évekig ajánlott megoldások mellett léteznek újabb, erősebb eljárások is, amelyek még nem terjedtek el, valamint olyanok, amik a post kvantum veszélyeire is nyújthatnak megoldást.

Miért is kell erre kiemelt figyelmet fordítani?

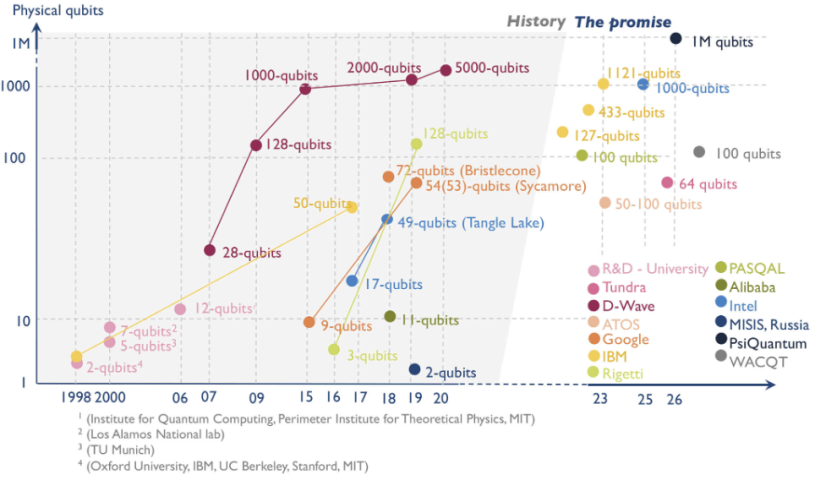

Mert egy számítógépnek, ami egy DES kódolást 1 másodpercen belül feltör, egy 128 bites AES titkosítás közel 1 milliárd évig tartana, de egy 128 qubites kvantumszámítógép – egy úgynevezett Grover algoritmust alkalmazva – már néhány másodperc alatt is képes lehet feltörni.

Kvantum számítógép? Az mi?

A kvantumszámítógépek olyan speciális gépek, melyek alapvető információegysége a qubit, azaz olyan részecskék, amelyek egyszerre több fizikai állapotban is lehetnek (szuperpozíció) és nem csak 0 vagy 1 lehet az értékük. Sokkal hatékonyabbak, mint a hagyományos számítógépek és a qubitek számának növelésével teljesítményük exponenciálisan nő.

Ez korántsem új terület, például a kvantum – kulcscserélő eljárásra (Quantum Key Distribution) a 80-as évektől vannak protokollok. (BB84, E91) és léteznek erre hardverek (MagiQ, Quantintique), ám az ezekre alkalmazott fizikai megoldások önmagukban szűk keresztmetszetei a hibamentes folyamatnak. A kvantumkriptográfiában a továbbított biteket a fotonok szuperpozíciója (a vízszintes-függőleges és a diagonális polarizációs szögével együttesen) meghatározza, így a különböző zavarok (lehallgatási kísérlet, környezeti zaj, fizikai sérülés) az átviteli úton (optikai szál) megváltoztatják a fotonok viselkedését, és a protokoll során sérült adatokat adnak vissza, ezáltal meghiúsítják a lehallgatási vagy feltörési kísérletet.

A 2015-ben a National Institute of Standards and Technology által, a jövőre gondolva kiírt pályázatra (Post-Quantum Cryptography Standardization) küldött algoritmusok tesztelése még folyamatban van, de egy kvantum-kulcscserélő eljárást (CRYSTALS-KYBER) már sikerült kiválasztani. Mint már régebben látthattuk, a PQC által szabványosítandó titkosító eljárások következménye lehet, hogy kikényszerítik a hardver- és szoftvergyártók alkalmazkodását, akár támogatását az új protokollokhoz.

Most mi is a biztonságos?

Hiába a kvantumfenyegetettség, korántsem biztos, hogy az a jelenleg alkalmazott titkosítási eljárások használatának mellőzését okozza. Az eljárásokat rendszeresen felülvizsgálják, és ha kell, például kiderül egy sebezhetőség, szigorítják szabályozásukat, vagy épp javaslatot tesznek mellőzésükre. Az évtizedek óta ismert és használt algoritmus családok is fejlődnek (pl.: titkosító kulcs hosszának növelésével), és felveszik a versenyt az új fenyegetettségekkel. Ezért téves, hogy e családok alkalmatlanok a PQC világában helytállni, a változó körülményeknek megfelelő paramétereket figyelembe véve kell alkalmazni azokat.

Egy jól használható, biztonságos kriptográfiai rendszerhez nem feltétlenül a „legerősebb”, legújabb algoritmusokra van szükség, nem feltétlenül kell post-quantum titkosítást alkalmazni. A sebezhetőségen túl többek között fontosak a hardveres implementálhatóság, az alkalmazott környezet teljesítményi tényezői, a nemzetközi szabványok elfogadottsága, stb.

A nem szabványosított titkosító algoritmusok mindennapi alkalmazása korántsem célszerű, mert:

- az elektronikai gyártók hardveres támogatottsága alacsony

- adott idő alatti számítási kapacitás véges vagy nemdeterminisztikus

- a helyi vagy nemzetközi szabványi támogatás alacsony vagy nincs

- ismeretlen és ismert sebezhetőségekkel rendelkezhetnek

- a sebezhetőségek javítása általában lassabban történik meg

- kompatibilitásuk egy kriptográfiai környezetben való alkalmazás esetén nem biztosított

Az algoritmusok és kapcsolódó protokollok (hash függvények, rejtjelezési működési módok, kulcsgenerálás, stb.), nemzetközi szabványok (FIPS Pub 140-2, FIPS Pub 197, NIST SP 800-56A, NIST SP 800-90C) szervezeti ajánlások (NSA Suite B, NIST, ANSSI, BSI, EVRYPT) nyomán elfogadottak. Mai tudásunk alapján meghatározott ideig „jövőállóak”, és a megfelelő kulcstér mérettel a következő időszakban is használhatónak, biztonságosnak minősítették. Hardveres támogatottságuk, alkalmazhatóságuk, számítási kapacitási tényezőik ideálisak.

A fejlesztő lehetőségei?

A fentebb vázolt titkosítási és adatbiztonsági problémák vizsgálata során levonható konzekvencia, hogy nem célszerű egyéb megoldásban gondolkodni, célszerűbb maradni a szabványosított eljárásoknál. Olyan saját titkosítás csak hosszabb idő alatt fejleszthető, amely képes 100%-ban garantálni az adat sérthetetlenségét, ám a rendszer-szoftverünket kidolgozhatjuk úgy is, hogy ne ragaszkodjunk ugyanazon titkosítási eljáráshoz, legyen az dinamikusan módosítható, kicserélhető az adott alkalmazási környezetnek megfelelően.

A szoftver oldali modul felépítése, a titkosítási interfészek lehetővé teszik, hogy a kriptográfiai osztályok cseréjével (AES->SHA->post kvantum), a kulcsparaméterek beépített konfigurálásának lehetőségével a mindenkor elvárható adatbiztonsági szint garantálható maradjon. Ha egy titkosítás feltörhetővé válik, a titkosító szoftvermodul cseréjével ismét biztosítható a további sérthetetlenség.

Dedikált hálózatban ez a dinamikus megoldás lehetőséget biztosít egyéb titkosítási eljárás használatára – hiszen zárt, de egyéb megbízható eszközközök is a hálózaton vannak – és teljesen nyílt hálózaton történő kommunikáció esetén is.

További információ kérhető:

CRITERION Biztonságtechnikai Zrt.

Cím: 1139 Budapest, Teve utca 51/b.

E-mail: systems@criterion.hu

Honlap: www.criterion.hu/biztonsagtechnika